ข้อที่ 27 การจัดหา การพัฒนา และการบำรุงรักษาระบบสารสนเทศ (System Acquisition, Development and Maintenance)

1. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องจัดทำขั้นตอนการปฏิบัติงานสำหรับการควบคุมการบริหารจัดการการเปลี่ยนแปลงระบบสารสนเทศ หรือระบบงาน ทั้งนี้ ขั้นตอนการปฏิบัติงานควรประกอบด้วย

• การประเมินผลกระทบที่อาจเกิดขึ้นจากการเปลี่ยนแปลง

• เงื่อนไขการขออนุมัติขอแก้ไขหรือพัฒนาระบบสารสนเทศ หรือระบบงาน

• ขั้นตอนปฏิบัติงานในกรณีที่มีการแก้ไขเปลี่ยนแปลงระบบกรณีฉุกเฉิน และบันทึกเหตุผลความจำเป็น และขออนุมัติจากผู้มีอำนาจอนุมัติของแผนกงานทุกครั้ง

• การจัดทำแผนการเปลี่ยนแปลงแก้ไขระบบสารสนเทศ หรือระบบงาน

• การจัดเก็บโปรแกรม Version ก่อนการเปลี่ยนแปลงไว้ใช้งาน หรือมีกระบวนการถอยกลับสู่สภาพเดิม (Fall-Back) ของระบบงาน ในกรณีระบบงานผิดพลาดหรือไม่สามารถใช้งานได้

• การทดสอบการเปลี่ยนแปลงระบบสารสนเทศ หรือระบบงาน

• การสื่อสารให้กับบุคคลที่เกี่ยวข้องได้รับทราบ และสามารถปฏิบัติงานได้อย่างถูกต้อง

2. ผู้ดูแลระบบ ต้องตรวจติดตามการใช้งานระบบสารสนเทศที่มีการใช้งานภายหลังการเปลี่ยนแปลง เพื่อตรวจสอบว่าการเปลี่ยนแปลงไม่มีผลกระทบต่อการทำงานของระบบ และไม่ส่งผลกระทบต่อความมั่นคงปลอดภัยระบบสารสนเทศ

3. ผู้ดูแลระบบ ต้องควบคุมการติดตั้งซอฟต์แวร์บนระบบสารสนเทศที่ให้บริการจริง โดยให้ดำเนินการตามขั้นตอนการปฏิบัติงานสำหรับการควบคุมการบริหารจัดการการเปลี่ยนแปลงระบบสารสนเทศที่กำหนดไว้

4. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องให้มีการจำกัดการเปลี่ยนแปลงใดๆ ต่อซอฟต์แวร์ที่ใช้งาน (Software Package) โดยให้เปลี่ยนแปลงเฉพาะเท่าที่จำเป็น และควบคุมทุกๆ การเปลี่ยนแปลงอย่างเข้มงวด

5. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องควบคุมให้มีการจัดทำข้อกำหนดขั้นต่ำของการพัฒนาระบบสารสนเทศ และข้อกำหนดการควบคุมความมั่นคงปลอดภัยด้านสารสนเทศของระบบสารสนเทศใหม่ หรือการปรับปรุงระบบสารสนเทศเดิม ลงในข้อตกลงหรือสัญญา ทั้งโครงการที่เป็นโครงการภายในและโครงการที่จัดซื้อจัดจ้างหน่วยงานภายนอกเป็นผู้ดำเนินการ

6. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องควบคุมให้มีการตรวจสอบข้อมูลใดๆ ที่จะรับเข้าสู่แอพพลิเคชั่นก่อนเสมอ เพื่อให้มั่นใจได้ว่าข้อมูลมีความถูกต้อง และมีรูปแบบเหมาะสม

7. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องควบคุมให้มีการตรวจสอบการทำงานของแอพพลิเคชั่นเพื่อตรวจหาข้อผิดพลาดของข้อมูลที่อาจเกิดจากการทำงาน หรือการประมวลผลที่ผิดพลาด

8. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องควบคุมให้มีข้อกำหนดขั้นต่ำสำหรับการรักษาความน่าเชื่อถือ (Authenticity) และความถูกต้องครบถ้วน (Integrity) ของข้อมูลในแอพพลิเคชั่น รวมทั้งมีการระบุ และปฏิบัติตามวิธีการป้องกันที่เหมาะสม

9. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องควบคุมให้มีการตรวจสอบข้อมูลใดๆ อันเป็นผลจากการประมวลผลของแอพพลิเคชั่น เพื่อให้มั่นใจได้ว่า ข้อมูลที่ได้จากการประมวลผลถูกต้องและเหมาะสม

10. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องกำหนดให้มีการใช้งานเทคนิคที่เกี่ยวข้องกับการเข้ารหัสลับ ดังนี้

• จัดประเภทของข้อมูลและการสื่อสารที่จะต้องได้รับการเข้ารหัสลับ เช่น รหัสผ่าน เป็นต้น

• ผู้ดูแลระบบ ต้องกำหนดให้มีการใช้โปรแกรมที่มีความสามารถในการเข้ารหัสข้อมูล เพื่อให้บุคลากรใช้เป็นมาตรฐานเดียวกัน โดยโปรแกรมจะต้องทำหน้าที่ในการเข้ารหัสลับข้อมูลอย่างเหมาะสม เมื่อมีการเชื่อมต่อผ่านระบบเครือข่ายภายในบริษัทไปยังเครื่องคอมพิวเตอร์แม่ข่าย หรืออุปกรณ์เครือข่ายต่างๆ ของบริษัท

• ผู้ดูแลระบบ ต้องกำหนดให้มีการใช้โปรแกรมที่มีความสามารถในการเข้ารหัสข้อมูล เพื่อให้บุคลากรใช้เป็นมาตรฐานเดียวกัน โดยโปรแกรมจะต้องทำหน้าที่ในการเข้ารหัสข้อมูลอย่างเหมาะสม เมื่อมีการเชื่อมต่อจากเครือข่ายภายนอกบริษัทเข้ามายังเครือข่ายภายในบริษัท

11. ผู้ดูแลระบบ ต้องกำหนดให้มีแนวทางการบริหารจัดการกุญแจที่ใช้เข้ารหัสข้อมูล เพื่อรองรับการใช้งานเทคนิคที่เกี่ยวข้องกับการเข้ารหัสลับ โดยให้มีการควบคุม กำกับ ติดตาม ให้ครอบคลุมตลอดทั้งวงจรในการนำกุญแจรหัสลับไปใช้งาน

12. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องจำกัดการเข้าถึงซอร์สโค้ด (Source Code) ของระบบงาน

13. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องควบคุมให้มีการตรวจสอบทบทวนการทำงานของโปรแกรมที่มีความสำคัญในกรณีที่มีการเปลี่ยนแปลงใดๆ เกิดขึ้นในระบบปฏิบัติการคอมพิวเตอร์ และต้องควบคุมให้มีการทดสอบการใช้งานเพื่อให้มั่นใจว่าผลของการเปลี่ยนแปลงดังกล่าว จะไม่ส่งผลกระทบใดๆ ต่อความมั่นคงปลอดภัยของระบบสารสนเทศและการให้บริการระบบสารสนเทศ

14. ผู้ดูแลระบบต้องตรวจสอบข้อมูลที่เกี่ยวข้องกับช่องโหว่ด้านเทคนิคอย่างสม่ำเสมอ เพื่อให้ทราบถึงภัยคุกคามและความเสี่ยง รวมถึงหาวิธีป้องกัน และแก้ไขที่เหมาะสมกับช่องโหว่นั้น

15. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องยึดหลักการวิศวกรรมระบบด้านความมั่นคงปลอดภัย (Secure System Engineering Principles) เข้ามาประยุกต์ใช้ในการพัฒนาระบบ

16. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องมีการควบคุมสภาพแวดล้อมของการพัฒนาและบูรณาการระบบให้มีความมั่นคงปลอดภัย โดยต้องป้องกันข้อมูลของระบบที่เกิดขึ้นในระหว่างการพัฒนา การรับส่งข้อมูล การสำรองข้อมูล และการควบคุมการเข้าถึงระบบ

17. ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องมีการทดสอบฟังก์ชันการทำงานด้านความมั่นคงปลอดภัยสารสนเทศในระบบที่ได้รับการพัฒนาขึ้นใหม่ หรือทุกครั้งที่มีการเปลี่ยนแปลง โดยการทดสอบควรประกอบไปด้วย

• การทดสอบย่อย (Unit Testing)

• การทดสอบการทำงานร่วมกับระบบอื่น (Integration Testing)

• การทดสอบการเชื่อมต่อหรือติดต่อสื่อสารกันระหว่างซอฟต์แวร์ หรือระบบอื่นๆ (System Testing)

• การทดสอบเพื่อรับรองความถูกต้องโดยผู้ใช้ (User Acceptance Test: UAT)

18. กรณีที่มีการจ้างหน่วยงานภายนอกเข้ามาพัฒนาระบบ ผู้ดูแลระบบและผู้พัฒนาระบบ ต้องควบคุมโครงการพัฒนาซอฟต์แวร์ที่พัฒนาโดยหน่วยงานภายนอกดังนี้

• กำกับดูแล ควบคุม ติดตามตรวจสอบการทำงานของหน่วยงานภายนอก รวมถึงการจ้างช่วงพัฒนาระบบให้ดำเนินงานตามกฎระเบียบของบริษัทอย่างสม่ำเสมอ

• กำหนดความเป็นเจ้าของทรัพย์สินทางปัญญาสำหรับซอร์สโค้ดที่ใช้ในการพัฒนาซอฟต์แวร์โดยหน่วยงานภายนอกไว้ในสัญญาจ้าง

• กำหนดให้มีการสงวนสิทธิ์ที่จะตรวจสอบด้านคุณภาพ และความถูกต้องของซอฟต์แวร์ที่มีการพัฒนาโดยหน่วยงานภายนอกไว้ในสัญญาจ้าง

• กำหนดให้มีการตรวจสอบโปรแกรมไม่ประสงค์ดีในระบบงาน หรือซอฟต์แวร์ต่างๆ ที่จะทำการติดตั้งก่อนดำเนินการติดตั้ง

19. หลังจากที่หน่วยงานภายนอกส่งมอบการพัฒนาซอฟต์แวร์เรียบร้อยแล้ว ผู้ดูแลระบบและผู้พัฒนาระบบต้องดำเนินการเปลี่ยนรหัสผ่านตั้งต้นทั้งหมดที่ได้รับมอบทันที

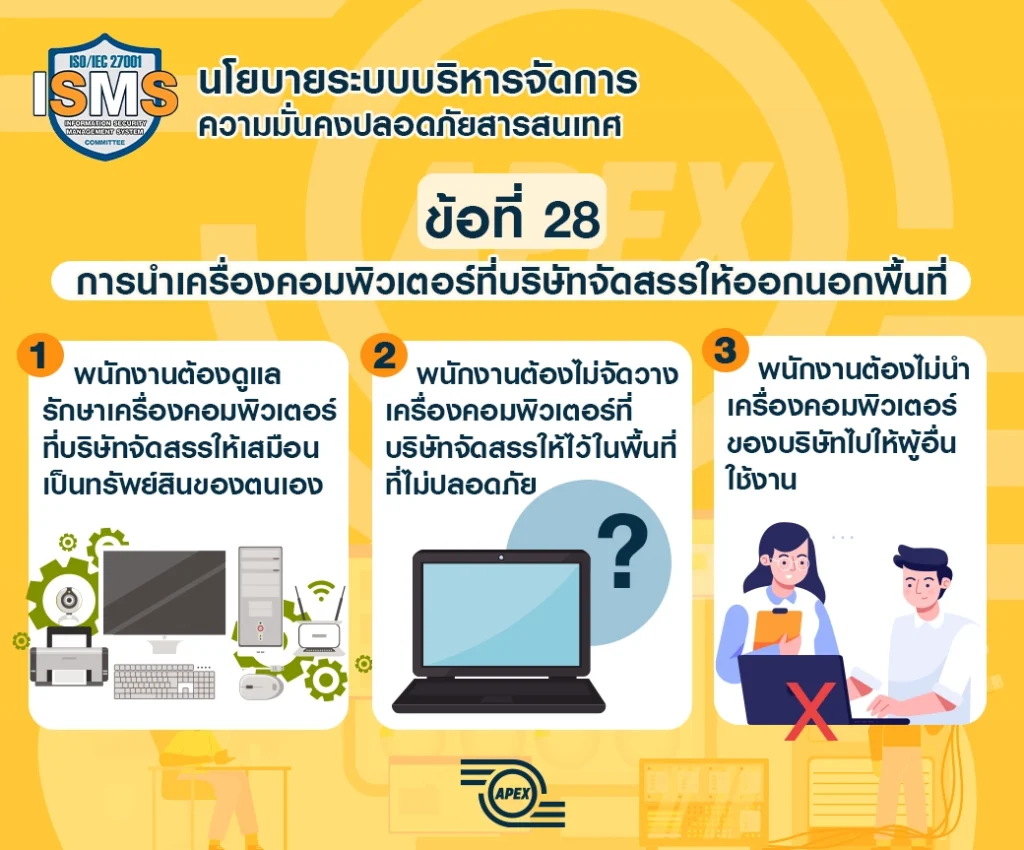

ข้อที่ 28 การนําเครื่องคอมพิวเตอร์ที่บริษัทจัดสรรให้ออกนอกพื้นที่ (Taking Computers allocated by the Company out of the Area)

กรณีที่พนักงานนำเครื่องคอมพิวเตอร์ที่บริษัทจัดสรรให้ และนำกลับไปใช้งานที่บ้าน ต้องปฏิบัติตามคำแนะนํา ดังนี้

1. พนักงานต้องดูแลรักษาเครื่องคอมพิวเตอร์ที่บริษัทจัดสรรให้เสมือนเป็นทรัพย์สินของตนเอง

2. พนักงานต้องไม่จัดวางเครื่องคอมพิวเตอร์ที่บริษัทจัดสรรให้ไว้ในพื้นที่ที่ไม่ปลอดภัย เช่น ในรถที่สามารถมองเห็นทรัพย์สินได้

3. พนักงานต้องไม่นําเครื่องคอมพิวเตอร์ของบริษัทไปให้ผู้อื่นใช้งาน